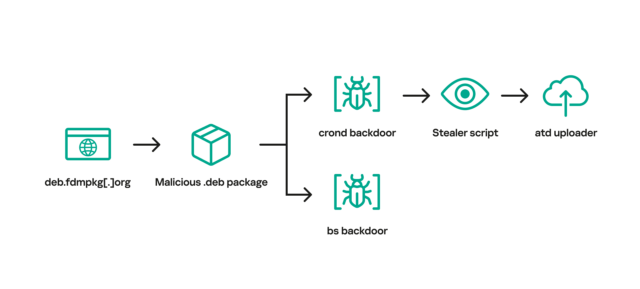

Сайт freedownloadmanager[.]org предлагал безопасную версию программы для Linux, известной как Free Download Manager. Начиная с 2020 года, тот же домен время от времени перенаправлял пользователей на домен deb.fdmpkg[.]org, который обслуживал уже вредоносную версию программы.

Помогаем

Детям из Мариуполя нужно 120 ноутбуков для обучения – подари старое "железо", пусть оно работает на будущее Украины

Версия, доступная на вредоносном домене, содержала скрипт, который загружал два исполняемых файла по адресам /var/tmp/crond и /var/tmp/bs, передает ArsTechnica. Затем скрипт использовал планировщик задач cron, чтобы заставить файл в /var/tmp/crond запускаться каждые 10 минут. Таким образом, устройства, на которых была установлена вредоносная версия Free Download Manager, навсегда получали бэкдор.

Получив доступ к IP-адресу вредоносного домена, бэкдор запускал обратную оболочку, которая давала злоумышленникам удаленно управлять зараженным устройством. Вредоносное ПО заметили исследователи из Kaspersky (компания находится под санкциями в Украине), затем они запустили бэкдор на лабораторном устройстве, чтобы наблюдать за его поведением.

Этот троян собирает данные о системной информации, историю просмотров, сохраненные пароли, файлы криптовалютных кошельков, а также учетные данные для облачных сервисов (AWS, Google Cloud, Oracle Cloud Infrastructure, Azure).

По неизвестным причинам троян перестал распространяться в 2022 году. Однако этот инцидент ставит вопрос относительно утверждения, что на Linux вирусов не существует, а если и существуют, то еще надо хорошо постараться, чтобы его запустить.