Облачное хранилище фитнес-программы Fitify открыло для сети сотни тысяч файлов. Некоторые из них были фотографиями пользователей, которые они предпочли бы не распространять.

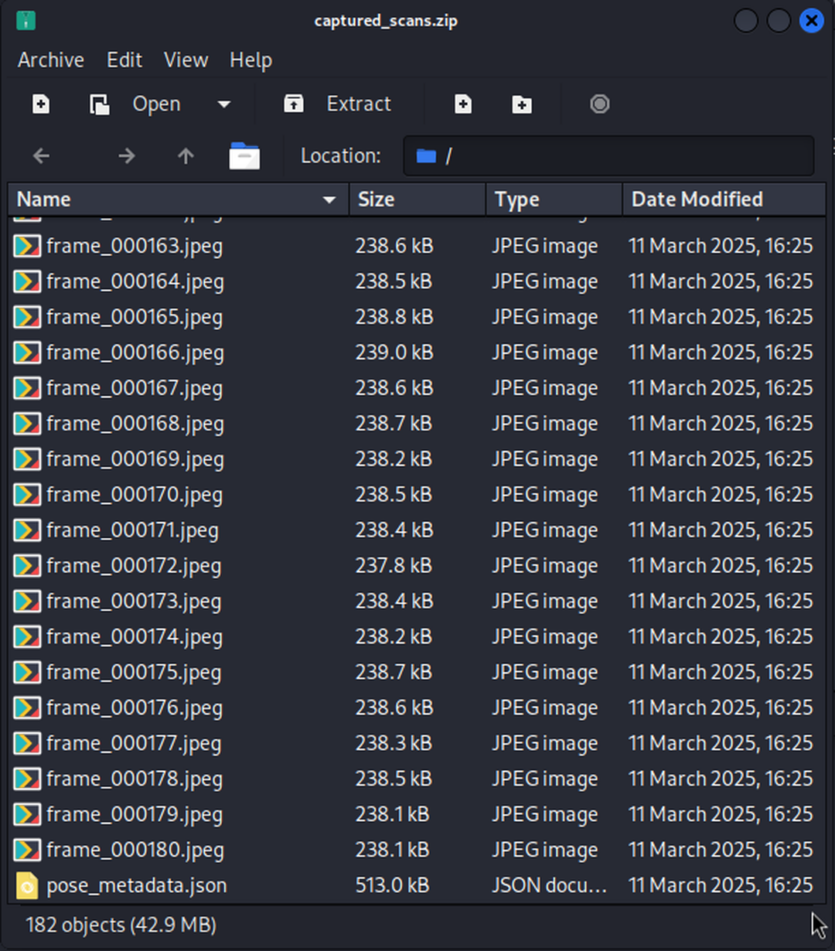

Сервис Fitify забыл защитить собственное облачное хранилище Google и таким образом вызвал свободный доступ до 373 тыс. накопленных файлов. 138 тыс. из них оказались частными фотографиями пользователей сервиса, в которых они фиксировали изменения своего тела в результате спортивных нагрузок. Обычно такие фото делаются с минимумом одежды, неудивительно, что утечка быстро привлекла внимание.

Известно, что 13 тысяч файлов было распространено через ИИ-тренер и еще 6 тысяч были обозначены как данные «3D-сканирования тела» с изображениями и некоторыми данными ИИ. Частные данные были доступны без паролей или ключей и еще хуже ситуация могла стать, если бы уязвимостью успели воспользоваться злоумышленники. Через «окно» появилась возможность получить доступ к еще более важным данным пользователей.

Но к счастью этого не произошло, исследовательская группа Cybernews, которая обнаружила уязвимость, быстро сообщила работникам Fitify о проблеме. После этого общий доступ к хранилищу был закрыт.

Утечка показала, что данные с Fitify без каких-либо сложностей мог получить любой. Главной причиной оказалось отсутствие шифрования в режиме хранения. Еще компания предоставляет достаточно легкий доступ к такой важной информации, как Android Client ID, Google Client ID, Google API Key и многих других. И, например, зная первые два, можно с легкостью подделать легитимные экземпляры приложения и считать много данных пользователей, включая доступ к социальным сетям.

Также команда Cybernews провела дополнительное исследование, загрузила 156 тысяч различных приложений для iOS с Apple App Store (около 8% из всех доступных). В результате оказалось, что в 71% из них зафиксирована хотя бы одна утечка пользовательской информации. А средний показатель составил 5,2.

В итоге работники Cybernews заявили:

«Исследовав уязвимости, мы обнаружили учетные данные, которые потенциально могут быть использованы как доступ к данным клиентов и серверной инфраструктуры приложений. Также исследования показывают, что неправильно настроенное управление доступом к облаку, было не единственной ошибкой, допущенной разработчиками приложений. Многочисленные ключи API и конфиденциальные данные часто присутствовали во фронтенде приложения»

Для предотвращения вышеуказанных проблем, команда Cybernews рекомендует:

- Настроить встроенные механизмы аутентификации облачных хранилищ так, чтобы доступ к ним был ограничен только для работников и систем, которые имеют право доступа к сохраненным данным.

- Избавляться от скомпрометированных учетных данных и создавать новые. Надежно хранить их на серверах компании.

- Просмотреть настройки контроля доступа для открытых конечных точек (endpoints).

- Чаще проводить аудит.

- Чаще обновлять приложения, чтобы они были совместимы с новой, более безопасной инфраструктурой.

Источник: Cybernews